Artículos recientes

- abril 23, 2024

- marzo 20, 2024

- febrero 27, 2024

- febrero 6, 2024

- enero 29, 2024

¿Qué sucede realmente con el hardware cuando ya no se utiliza? Lo ponemos a prueba. Un Switch viejo y desechado reveló más información sobre el propietario anterior de la que nos hubiera gustado. El problema: muchas empresas no cuentan con un proceso para deshacerse adecuadamente del hardware antiguo.

Cuando una empresa retira el hardware, a menudo existe el riesgo de que los datos confidenciales caigan en las manos equivocadas. Los riesgos acechan allí donde se instalan soportes de datos como discos duros o donde se almacena información en módulos de memoria instalados permanentemente. Idealmente, el desmantelamiento no consiste simplemente en tirarlo audazmente al contenedor de chatarra. Las consecuencias de la negligencia en este ámbito van desde “vergonzosas” hasta “catastróficas”.

Sacado De La Basura

En las subastas online se pueden encontrar ordenadores listos para usar que los compradores sólo tienen que abrir, conectar y encender. Cuando miras a través de las gafas de seguridad, la primera pregunta que surge es si el sistema ha sido configurado recientemente o si aún quedan datos del propietario anterior. La regla básica es: los discos duros siempre deben retirarse de los ordenadores que se van a desechar, pero esto no siempre sucede. Organizaciones como la Bundeswehr no están exentas de esto. Ya hemos investigado un caso así una vez en el pasado. Por 90 euros compramos un ordenador de la Bundeswehr que también tenía disco duro. Contenido: Material clasificado en el nivel VS-NfD (información clasificada, solo para uso oficial), como por ejemplo un manual de funcionamiento de un sistema antiaéreo.

Hay muchas formas de conseguir hardware a bajo precio. Una de ellas son las plataformas de subastas y los portales publicitarios pertinentes. Allí encontrará hardware para casi todos los presupuestos. Por ejemplo, los estudiantes pueden adquirir un portátil de clase empresarial fuera de uso por sólo un euro, que sigue siendo suficiente para muchas tareas sencillas como navegar, procesar textos o enviar correos electrónicos. Si planea comprar un certificado de fabricante (como CCNA / CCNE de Cisco), allí también encontrará el hardware adecuado, como enrutadores o conmutadores. Con estos dispositivos usados, los recién llegados pueden al menos obtener una experiencia inicial con hardware empresarial real sin invertir miles de euros en dispositivos nuevos ni pagar por el acceso a un laboratorio virtual, incluso si normalmente hay hardware más nuevo y actual disponible allí para probar y experimentar. Disponible.

Desde una perspectiva de sostenibilidad, este mercado de segunda mano es definitivamente bienvenido.

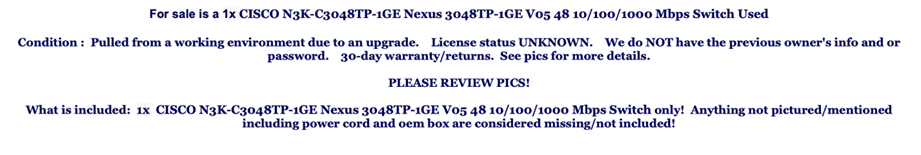

Pero no sólo los ordenadores con datos confidenciales aparecen regularmente en las subastas online, sino que también se pueden encontrar hardware de red en abundancia en las plataformas de venta. Muchos de estos son dispositivos que están siendo reemplazados debido a la modernización. El hardware vendido ya no cuenta con el soporte del fabricante o solo lo tendrá por un corto tiempo. Las descripciones de los artículos de este tipo de subastas suelen contener frases como «El dispositivo funcionó perfectamente por última vez», «El dispositivo se enciende, los ventiladores giran» o «Acaba de sacarlo del estante». Justo antes de un cambio de modelo o poco antes de la fecha límite para descontinuar una serie de dispositivos, los conmutadores y enrutadores obsoletos llegan al mercado de segunda mano casi en contenedores.

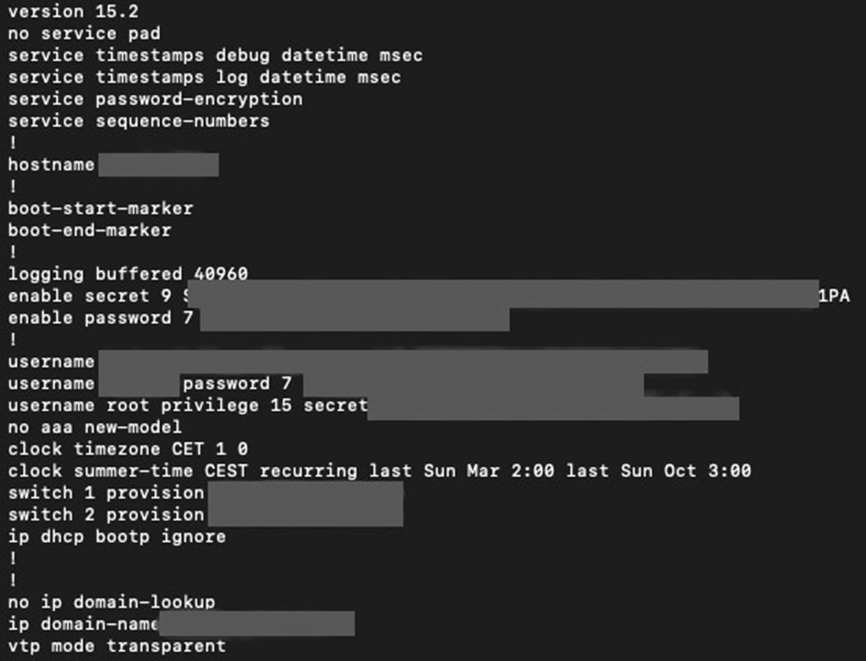

Sin embargo, un conmutador de red contiene información que no tiene cabida en manos de otra persona. Las direcciones IP, subredes, VLAN, contraseñas, nombres de usuario y claves criptográficas a menudo todavía están almacenadas en los dispositivos, esperando a ser encontradas. No es dificil.

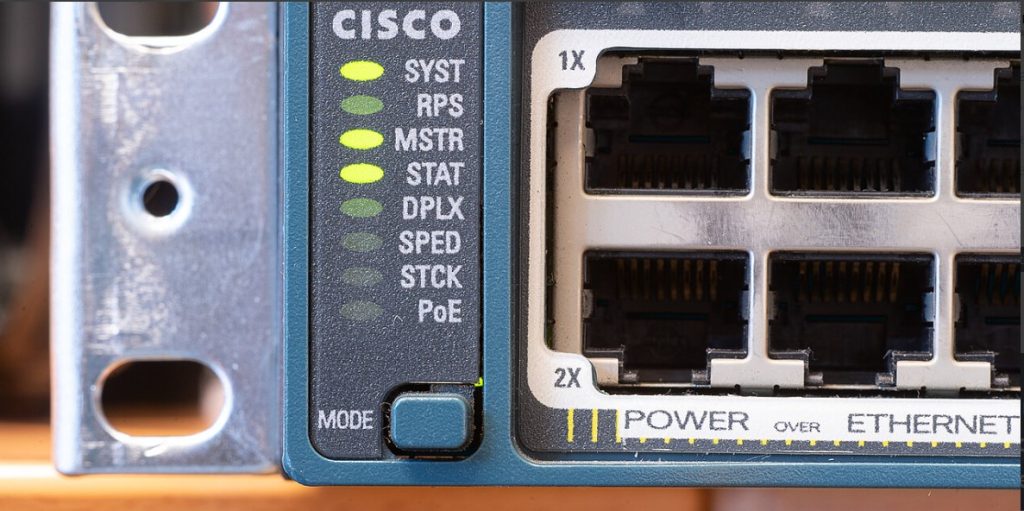

Eché un vistazo a esto usando un antiguo Cisco Catalyst 2960S como ejemplo. El dispositivo procede de la liquidación de una empresa y me lo regaló un amigo hace mucho tiempo. El precio de un dispositivo de este tipo oscila entre 50 y 250 euros, dependiendo del número de puertos de red y SFP. Este dispositivo estuvo en mi casa por un tiempo. Inicialmente planeé usarlo para ampliar mi red doméstica y también para familiarizarme un poco con el software. Este conmutador, que sirve, entre otras cosas, para conexiones de red entre secciones de red individuales y VLAN, como muchos otros dispositivos que se pueden encontrar online, simplemente se sacó del bastidor y se dejó a un lado. No necesitas mucho para obtener la información: sólo un cable de consola por unos 10 euros y un poco de tiempo. Si investiga un poco, encontrará rápidamente una manera de evitar la protección con contraseña de este conmutador. Esto no es un agujero de seguridad, sino más bien algo deseable: después de todo, nadie quiere deshacerse de un interruptor que cuesta miles de euros o tener que pasar horas reinstalándolo porque alguien ha olvidado la contraseña. También se puede suponer que una empresa que utiliza este tipo de hardware dispone de salas de servidores que normalmente están protegidas por separado contra el acceso no autorizado. En este caso, todo lo que tiene que hacer es mantener presionado un botón en la parte frontal del dispositivo mientras este se enciende y arranca.

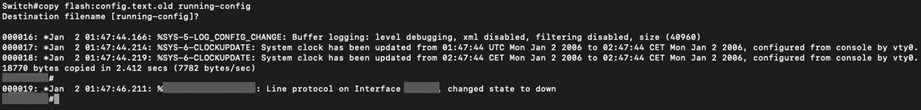

El siguiente paso es hacer una copia de seguridad de los archivos de configuración del conmutador; un simple cambio de nombre es suficiente. Una vez que el conmutador finalmente se haya iniciado, la copia de seguridad se puede restaurar rápidamente y adoptar en la configuración activa, o guardar en una memoria USB conectada. Estos son archivos de texto simples que se pueden leer con cualquier editor de texto.

En la parte frontal del dispositivo bajo investigación hay un botón que debes mantener presionado al encenderlo. Después de un rato llegarás al modo de “recuperación de contraseña”.

Guardar el archivo de configuración y restaurarlo solo lleva unos segundos.

A partir de este momento, puede apagar el interruptor porque toda la información está en el archivo de configuración que acaba de guardar. Esto incluye contraseñas, así como información detallada sobre qué puerto está asignado a qué VLAN dentro de la red y qué VLAN puede acceder a cuál. Particularmente merecen una atención especial las contraseñas, ya que su calidad de seguridad varía según el modelo de switch. Lo que no desea ver son contraseñas con «Tipo 7», ya que no están cifradas de forma suficientemente segura. Aquí hay herramientas que muestran la contraseña en texto plano sin demora.

Y dado que es de conocimiento común que los administradores son sólo humanos, la probabilidad de que la contraseña se utilice en otro lugar no es precisamente pequeña.

Otros tipos de contraseñas requieren un esfuerzo mínimo y una herramienta como hashcat. Otros, sin embargo, pueden considerarse “seguros” según su estado actual.

Y como a menudo la configuración también permite sacar conclusiones sobre la empresa en la que se utilizó el dispositivo, la configuración también proporciona datos de acceso que pueden seguir siendo válidos dentro de la red. Y hay un pequeño extracto del plan de red y potencialmente los nombres de los responsables de la red.

Si te gusta jugar, puedes comprar una pila completa de estos dispositivos en el mismo distribuidor. Existe la posibilidad de que muchos de los dispositivos adquiridos provengan de una colección que proviene de la misma red, ya sea por una disolución o porque el parque de dispositivos se ha modernizado.

Las contraseñas almacenadas en el archivo de configuración se podían leer en este dispositivo sin problemas: el cifrado era deficiente. Los nombres reales de los antiguos administradores (o proveedores de servicios) también eran legibles.

Captura de pantalla de una subasta en línea actual: si el vendedor señala explícitamente que no tiene la contraseña, es probable que todavía haya datos en el dispositivo.

Captura de pantalla de otra subasta en línea (aquí solo dice que el dispositivo fue «limpiado»), no está claro si esto significa que se han eliminado los datos o que se ha eliminado el polvo de los ventiladores.

La idea de que personas ajenas no sólo conozcan el plan de red (aunque sólo sea en parte) o que personas no autorizadas tengan los datos de acceso a varias cuentas de servicio y los nombres de los empleados debería causar incomodidad. Esta información también puede utilizarse indebidamente para futuros ataques a una empresa. Esto hace que sea aún más importante contar con un proceso para desmantelar el hardware que ya no es necesario. Los componentes más importantes son:

Existen varias opciones para destruir soportes de datos como, por ejemplo, discos duros. Uno de ellos consiste en un dispositivo que empuja una púa de metal endurecido a través de la placa, dejándola inutilizable e irrecuperable. Pero tenga cuidado: bajo ninguna circunstancia se deben insertar teléfonos inteligentes en este dispositivo, ya que de lo contrario la batería podría perforarse: ¡existe un grave riesgo de incendio!

Como alternativa, en el mercado existen trituradoras de discos duros, en las que se introducen por la parte superior los discos que se van a destruir. A continuación, el dispositivo del que procede este soporte de datos se introduce en un ordenador integrado. Luego, esta información se imprime en una etiqueta junto con la fecha, la hora, el número de serie, si corresponde, y el peso. A continuación, la trituradora corta las placas en pequeños trozos de metal y plástico, que se recogen en una bolsa y se etiquetan con la etiqueta creada previamente.

Algunas empresas se han especializado en alquilar estos sistemas y mantenerlos montados en camiones. Luego, las empresas pueden alquilarlos por horas o por días.

También es importante: si no hay suficiente tiempo o recursos humanos en el lugar para ampliar el almacenamiento, el contenedor en el que se almacenan temporalmente los dispositivos antiguos no debe ser en ningún caso accesible al público.

Cualquiera que sea el proceso, bajo ninguna circunstancia debe limitarse a eliminar el dispositivo de la lista de inventario. Por cierto, esto no sólo se aplica a los PC, portátiles y hardware de red, sino también a los teléfonos inteligentes.

Si quiere estar 100 por ciento seguro, puede romper o perforar los componentes del flash. Sólo hay que saber dónde están.

Si desea proteger su entorno de red para que alguien con acceso a los dispositivos obtenga una copia de la configuración, también tiene la opción de bloquear la eliminación y el restablecimiento de la contraseña. Si la opción correspondiente «sin recuperación de contraseña de servicio» está configurada en la configuración, entonces alguien con acceso al conmutador puede interrumpir el proceso de arranque, pero en lugar de saltar al modo de recuperación de contraseña, el conmutador elimina todos los archivos de configuración y se inicia sin configuración. Por lo tanto, efectivamente se restablece a la configuración de fábrica. Cisco recomienda mantener una copia fuera de línea de los datos de configuración para tales casos.

No importa cuán cuidadosamente una empresa maneje los datos y dispositivos durante las operaciones, también es crucial no cejar en el momento de desmantelarlos. Cualquiera que no tenga al menos tanto cuidado durante el desmantelamiento como en otras operaciones diarias puede terminar divulgando datos al mundo entero sin que nadie se dé cuenta. Es difícil predecir dónde, cuándo y si se volverán a encontrar los datos en alguna parte, incluso si es en el blog de un proveedor de servicios de seguridad informática que consiguió un dispositivo tan antiguo y lo examinó.

Enlace: https://www.gdata.de/blog/2024/02/37841-alte-hardware-switch Blog de G DATA Tim Berghoff